Edward Snowden si è imposto all’attenzione dei media svelando lo scandalo delle intercettazioni attuate dall’NSA statunitense. Ma quali sono i canali che le “Gole profonde” dell’informazione usano per svelare al mondo i loro segreti? Uno di questi strumenti verrà analizzato proprio in questa guida!

Indice Guida Gratis:

Cos’è Tails e quando è stato realizzato

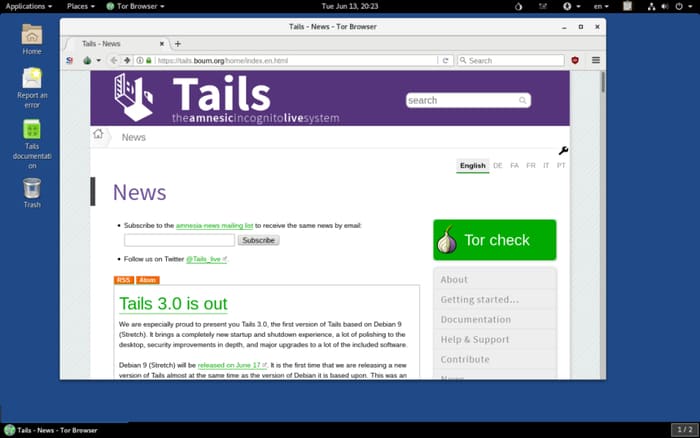

Tails, acronimo di “The Amnesic Incognito Live System“, è un sistema operativo basato su Linux progettato per garantire la privacy e l’anonimato online. È un sistema anti-intercettazione che fornisce una vasta gamma di strumenti per proteggere la tua identità digitale e preservare la riservatezza delle tue attività online.

Tails è nato nel 2009 come un progetto open-source sviluppato da un gruppo di esperti in sicurezza informatica e privacy. L’obiettivo principale di Tails è fornire agli utenti un ambiente operativo sicuro e anonimo che può essere eseguito da un’unità flash USB o da un DVD, senza lasciare tracce sul sistema host. Utilizza varie tecnologie, come la rete Tor per il routing anonimo del traffico Internet e l’uso di strumenti di crittografia per proteggere i dati.

Tails è diventato una scelta popolare per giornalisti, attivisti per i diritti umani, whistleblower e chiunque desideri navigare in modo anonimo e sicuro su Internet. Continua ad essere sviluppato e migliorato dalla comunità open-source ed è regolarmente aggiornato per affrontare le minacce emergenti alla privacy online.

Come usare Tails e proteggere la propria privacy

Se, per vari motivi, siete anche voi interessati a preservare la vostra privacy sia nell’uso del pc che in quello della rete, lo strumento da usare ha un nome ben chiaro, “Tails”, una live distro basata su Debian.

La versione attuale è la iso 0.23 e può essere scaricata dalla home del progetto: per chi disponesse di un client “Torrent” è conveniente scaricare la versione “.torrent” della distro visto che questo protocollo garantisce tempi di download assai ridotti.

Ottenuti il file iso, masterizziamolo con il nostro programma di default (es. CdBurnerXpPro): in questo modo otterremo un sistema operativo “live cd“, ovvero che non necessita di installazione per girare sul nostro pc.

Inseriamo “Tails” nel combo CD/DVD ed avviamo Tails scegliendo la prima delle opzioni a video. Successivamente ci verrà chiesto se vogliamo visualizzare più o meno opzioni: optiamo per la modalità semplice e clicchiamo su “Forward” in modo da inserire e ripetere la password di accesso al sistema operativo.

Qui possiamo già scegliere 2 modalità di occultamento: la prima prevede il “Windows camuffage” che, ad occhi indiscreti, fa passare Tails per Windows. La seconda voce nasconde, invece, il seriale che la nostra scheda di rete mostra su internet.

Fatte queste scelte, precisiamo se la nostra connessione sia libera o filtrata/censurata e, in basso, scegliamo la lingua dell’interfaccia.

Siamo pronti. Facciamo l’accesso tramite il log-in e ci ritroveremo in un’interfaccia simile a Windows XP con relativo pulsante Start. Da questo momento in avanti siamo al sicuro: tutto ciò che faremo non lascerà tracce sul Pc quando toglieremo il cd dal lettore e riavvieremo il sistema.

Inoltre tutte le connessioni passeranno attraverso la rete Tor e sarà possibile criptare tutti i contenuti e le mail che scambieremo con i nostri interlocutori.

Per saperne di più: qui trovate la Home del programma